Un nou tip de atac la om a fost detectat în sălbăticie, care vizează Mac-ul Apple. Numit OSX / DOK, se bazează pe o nouă tulpină de malware-uri macOS, care folosește un certificat de securitate fals pentru a evita protecția Apple Gatekeeper. În prezent, programele antivirus populare nu pot detecta OSX / DOK.

Știrile Hacker și cercetările de la CheckPoint explică faptul că programele malware afectează toate versiunile de macOS folosind un certificat de dezvoltator valid semnat de Apple. Iată ce face OSX / DOK, cum funcționează, cum să spui dacă ești afectat și ce poți face pentru a te proteja și pentru a evita aceste tipuri de atacuri în viitor.

Ce este OSX / DOK?

OSX / DOK este un nou tip de malware distribuit prin intermediul unei campanii de e-mail.

Este conceput pentru a viza în mod special proprietarii de Mac. OSX / DOK afectează toate versiunile macOS și poate evita detectarea prin majoritatea programelor antivirus. Este semnat cu un certificat de dezvoltator valid autentificat de Apple, ceea ce înseamnă că evită detectarea prin funcția de securitate Gatekeeper a macOS.

Cum îți infestează OSX / DOK Mac-ul??

Pachetul de malware este conținut într-o arhivă .ZIP numită „Dokument.zip”.

Odată executat, programul malware se copiază mai întâi în folderul Mac / Utilizatori / Partajat / Mac, înainte de a se executa din locația respectivă. Apoi continuă să instaleze un nou certificat rădăcină care să-i permită să-ți intercepteze traficul cu un atac între om. Pentru a vă asigura că programele malware termină instalarea sarcinii sale utile înainte de repornirea, se adaugă ca articol de conectare macOS denumit „AppStore”.

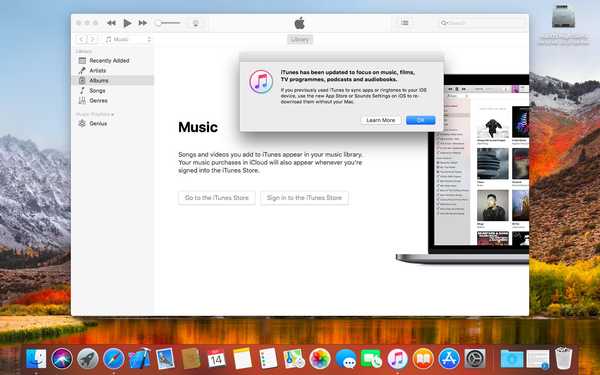

În continuare, utilizatorul este întâmpinat cu o fereastră persistentă, concepută să arate ca un avertisment macOS valid, așa cum vedeți în imaginea de mai jos. Fereastra informează utilizatorul despre o presupusă problemă de securitate în Mac-ul său, care necesită o actualizare. Mesajul împiedică utilizatorul să facă orice pe computerul său până când acceptă promptul de actualizare falsă.

Făcând clic pe butonul Actualizare completă, apare o altă solicitare care vă solicită parola.

Odată ce parola este furnizată, programul malware primește privilegii de administrator pe Mac.

Folosind aceste privilegii, instalează instrumente pentru linia de comandă care permit conectarea la web-ul întunecat. Apoi modifică Setările de rețea pentru a redirecționa toate conexiunile de ieșire printr-un server proxy rău intenționat, care permite atacatorului să răspundă pe comunicațiile dvs..

Unele mesaje de tip phishing folosite pentru a răspândi malware apar ca fiind destinate în mare parte utilizatorilor din Germania, dar asta nu înseamnă că doar utilizatorii europeni sunt expuși riscului. Pentru ceea ce merită, codul malware acceptă mesaje în germană și engleză.

Ce pagube face OSX / DOK?

OSX / Dok redirecționează traficul dvs. printr-un server proxy rău intenționat, oferind utilizatorilor nefericiți acces la toate comunicările dvs., inclusiv la cele criptate de SSL. Deoarece instalează un certificat rădăcină compromis în sistem, atacatorul este capabil să răspundă oricărui site web pentru a păcăli utilizatorii în furnizarea parolelor pentru aplicațiile bancare și serviciile online populare..

Cum să știți dacă sunteți afectat?

Dacă recent ați deschis un fișier ZIP într-un mesaj de e-mail pe care nu îl așteptați și acum vedeți solicitări cu aspect suspect care vă solicită parola Mac, este posibil ca sistemul dvs. să fi fost infectat cu OS X / DOK. Deoarece malware redirecționează traficul rețelei către un server proxy necinstit, ar trebui să vă aventurați Preferințe de sistem → Rețea.

De acolo, selectați conexiunea de rețea activă în coloana din stânga (cum ar fi Wi-Fi, Ethernet și așa mai departe), apoi faceți clic pe butonul Avansat buton. Acum faceți clic pe butonul Proxies fila.

Dacă Configurarea automată a proxy-ului a fost activat în coloana din stânga și câmpul de sub titlu Fișier de configurare proxy indică adresa URL care începe cu „127.0.0.1:5555”, programul malware deja îți rulează tot traficul printr-un server proxy necinstit.

Pur și simplu ștergeți această intrare pentru a preveni dirijarea traficului.

Programul malware instalează două programe LaunchAgents care vor începe cu pornirea sistemului:

- / Utilizatori / NUMĂRULUI DE UTILIZARE / Biblioteca / LaunchAgents / com.apple.Safari.proxy.plist

- / Utilizatori / NUMĂRULUI DE UTILIZARE / Biblioteca / LaunchAgents / com.apple.Safari.pac.plist

Dacă găsiți aceste fișiere în locațiile de mai sus, ștergeți-le imediat.

În cele din urmă, verificați existența certificatului fals de securitate numit „COMODO RSA Extended Validation Secure Server CA 2” în secțiunea System din aplicația Access Keychain din folderul dvs. / Applications / Utilities /.

Dacă certificatul este instalat pe Mac, ștergeți-l.

Cum să te protejezi?

OSX / DOK este primul malware la scară majoră care vizează utilizatorii Mac printr-o campanie coordonată de e-mail.

Primul punct de atac se bazează pe deschiderea de către utilizator a unui atașament elaborat cu răutate într-un mesaj de e-mail. Nu deschideți fișiere atașate suspecte, mai ales dacă fișierul atașat este numit „Dokument.ZIP”. Ferește-te de mesajele de tip phishing care conțin GIF-uri animate sau de cele care se referă la presupuse inconsecvențe în declarațiile de impozit.

Verificați întotdeauna anteturile pentru a confirma validitatea expeditorului.

Dacă fișierul malware și-a găsit drumul pe sistemul dvs., nu interacționați și cu solicitări cu aspect suspect, care se prefac că sunt dialoguri macOS valide, mai ales dacă vă solicită parola rădăcină fără un motiv aparent. Apple nu pune niciodată mesaje de avertizare dacă Mac-ul dvs. necesită o actualizare software. Toate actualizările software-ului macOS sunt distribuite exclusiv prin Mac App Store.

Dacă utilizați o aplicație anti-virus, actualizați baza de date a semnăturilor sale manual.

În momentul scrierii, niciun vânzător anti-virus nu și-a actualizat baza de date de semnături cu malware DOK OS X, dar asta se va schimba în curând. Această problemă malware va fi rezolvată pe deplin de îndată ce Apple revocă certificatul de securitate fals, de care autorul său a abuzat pentru a ocoli caracteristica de securitate Gatekeeper..

Sursa: Hacker News, CheckPoint